Ich verwende Skype und werde gesperrt - was kann ich tun?

Installieren Sie bitte zuerst die aktuellste Skype-Version und überprüfen Sie, ob Sie damit immer noch gesperrt werden. Skype wird recht häufig aktualisiert. Es ist möglich, dass Sie mit der jeweils aktuellsten Version kein Problem mehr haben.

Die Sperrung wird in der Regel durch UDP-Pakete ausgelöst. Für dieses Problem gibt es abhängig vom Betriebssystem eines Rechners verschiedene Lösungen:

Windows 7,8

Unter Windows haben zwei Lösungen zum gewünschten Erfolg geführt:

- Skype lässt sich per Registrierungseditor (auch per Gruppenrichtlinie) dazu bewegen, weder Supernode zu werden, noch UDP Traffic zu erzeugen (siehe http://download.skype.com/share/security/network-admin-guide-version2.2.pdf). Dazu müssen folgende Einträge der Registrierung hinzugefügt werden:

HKEY_CURRENT_USER\Software\Policies\Skype\Phone, DisableUDP, REG_DWORD = 1 HKEY_CURRENT_USER\Software\Policies\Skype\Phone, DisableSupernode, REG_DWORD = 1

Das kann entweder manuell oder durch Doppelklick auf die zuvor lokal gespeicherte Datei LRZ-skype.reg vorgenommen werden. Die Einträge in

HKEY_CURRENT_USER\Software\Skype\Phone

hatten bei unseren Tests keine Wirkung.

- Wir haben mit einer Personal Firewall alle UDP- und fast alle TCP-Pakete gesperrt, die von Skype verschickt werden. TCP-Pakete werden auch gesperrt, weil Skype nach der Sperrung von UDP einfach auf TCP schwenkt. Skype funktioniert trotz dieses Eingriffes, aber Ihr Rechner wird nicht mehr gesperrt - zumindest nicht mehr wegen Skype.

Wir haben mit dem Betriebssystem Windows 7 Professional und der bordeigenen Windows Firewall getestet. Für dieses Betriebssystem haben wir stichpunktartig die notwendigen Konfigurationsschritte zusammengefasst:

Systemsteuerung -> Windows Firewall -> Erweiterte Einstellungen -> Ausgehende Regeln -> Neue RegelRegeltyp Benutzerdefiniert Dieser Programmpfad Pfad_zu_Skype\Skype.exe Protokoll und Ports Protokolltyp: UDP Lokaler Port: Alle Ports Remoteport: Alle Ports Bereich Für welche lokalen IP-Adressen gilt diese Regel? Beliebige IP-Adresse Für welche lokalen Remote-IP-Adressen gilt diese Regel? Beliebige IP-Adresse Aktion Verbindung blockieren Profil Domäne Privat Öffentlich Name Skype-Bremse-UDP Beschreibung Verhindert UDP-Verkehr von Skype. Fertig stellen Neue Regel

Regeltyp Benutzerdefiniert Dieser Programmpfad Pfad_zu_Skype\Skype.exe Protokoll und Ports Protokolltyp: TCP Lokaler Port: Alle Ports Remoteport: Bestimmte Ports 1-79, 81-442, 444-65535 Bereich Für welche lokalen IP-Adressen gilt diese Regel? Beliebige IP-Adresse Für welche lokalen Remote-IP-Adressen gilt diese Regel? Beliebige IP-Adresse Aktion Verbindung blockieren Profil Domäne Privat Öffentlich Name Skype-Bremse-TCP Beschreibung Verhindert TCP-Verkehr von Skype, außer für Zielport 80 und 443. Fertig stellen

Im Betriebssystem Windows Vista lassen sich leider keine Port-Ranges (z.B. 1-79) konfigurieren, so dass die TCP-Regel weggelassen werden muss. Es kann sein, dass die UDP-Regel ausreicht - es kommt auf einen Versuch an.

Schneller kann dies alles durch das ausführen der SkypeBremseWindows.txt (erst nach SkypeBremseWindows.bat oder SkypeBremseWindows.cmd umbennen!) erledigt werden.

Falls keine der beiden Maßnahmen Wirkung zeigt, kann das Entfernen und die anschließende Neuinstallation von Skype Abhilfe schaffen.

Windows 10

Anleitung folgt.

Mac OS X (aktualisiert 2019-09; 2015-07)

macOS Mojave 10.14.5: Seit dem letzten Sicherheitsupdate funktioniert das Sandboxing nicht mehr. Wir arbeiten an einer Lösung.

Als Workaround können wir Ihnen nur anbieten, auf die beiden Alternativen Adobe Connect vom DFN und Jitsi Meet vom LRZ auszuweichen.

Letzteres funktioniert ohne größeren Aufwand mit den gängigen Browsern.

Hier finden Sie weitere Informationen zu den beiden Angeboten: Webkonferenzen

-

Für Mac OS X gibt es eine Lösung mit einer kostenpflichtigen Applikations-Firewall eines Drittherstellers: "Little Snitch". Eine Demoversion, die 3-Stunden läuft, kann man sich beim Hersteller herunterladen. (externer Link: http://www.obdev.at/products/littlesnitch/index.html)

Für die Applikation Skype fügt man folgende Regeln hinzu:

- Erlaube ausgehende Verbindungen auf TCP Port 80 (HTTP)

- Erlaube ausgehende Verbindungen auf TCP Port 443 (HTTPS)

- Verbiete alle anderen ausgehenden Verbindungen (TCP/UDP)

-

Das Verfahren wurde erfolgreich mit 10.7 (Lion) getestet, sollte auch mit 10.6 (Snow Leopard funktionieren). Mit der Sandbox kann man die Zugriffe eines Programms auf Ressourcen des Betriebsystems feingranular einstellen. In diesem Fall werden nur UDP Zugriffe für Skype gesperrt. Dazu benötigt man als erstes eine Konfigurationsdatei, in der die Regeln für die Sandbox festgelegt werden. Diese legt man mit einem Editor, z.B. TextEdit oder Textwrangler, an und nennt sie z.B skype-no-upd.sb (Eine Version zum Herunterladen gibt es hier, sie muss allerdings noch von skype-no-udp.txt ind skype-no-udp.sb umbenannt werden):

Benutzung der in Mac OS X integrierten Sandbox

Die Sandbox funktioniert nur noch mit Sytemen bis 10.13, siehe Kasten oben.

(version 1)

(allow network-inbound

(local tcp "*:*")

(local udp "*:*")

(local udp "localhost:*")

)

(allow network-outbound

(literal "/private/var/run/mDNSResponder")

(remote tcp "*:*")

(remote udp "localhost:*"))

(allow default)

; all|allow Nun muss man noch den Pfad der ausführbaren Programmdatei in Erfahrung bringen. Ist Skype im Standardprogrammverzeichnis installiert, dann lautet dieser:

/Applications/Skype.app/Contents/MacOS/SkypeSkype in der Sandbox wird nun mit folgendem (einzeiligen) Kommando aufgerufen:

sandbox-exec -f ./skype-no-udp.sb /Applications/Skype.app/Contents/MacOS/Skype

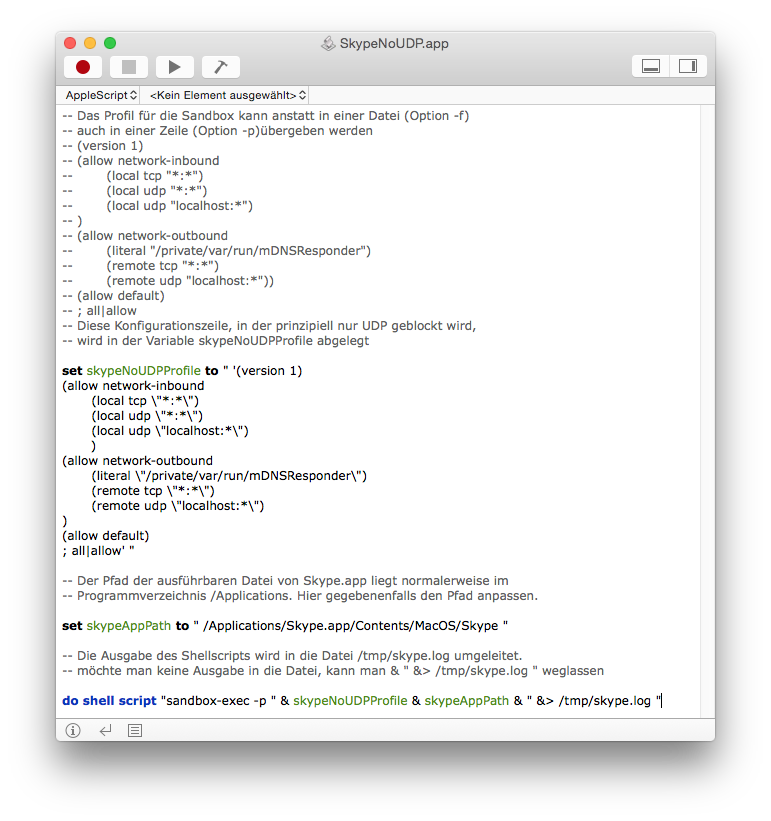

Funktioniert das nicht, muss ggf. der Pfad der Dateiskype-no-udp.sbkomplett angegeben werden. Dieser Vorgang lässt sich auch mit AppleScript als Programm ausführbar machen. Dazu startet man den AppleScript Editor und fügt folgenden Ausdruck in das weisse Feld ein:do shell script "sandbox-exec -f PFAD_ZUR_DATEI/skype-no-udp.sb /Applications/Skype.app/Contents/MacOS/Skype". PFAD_ZUR_DATEI ist dabei mit dem vollständigen Pfad zur Dateiskype-no-udp.sbzu ersetzen. Nun speichert man das Script als Programm und kann damit Skype in der Sandbox mit Doppelklick auf das neu erzeugte AppleScript Programm starten. Das AppleScript kann so aussehen:

Eine kompilierte gezippte Version ist hier erhältlch.

Linux

Workaround: Per iptables/netfilter alle UDP-Verbindungen sperren, außer den unbedingt notwendigen, wie z.B. DHCP, DNS, NTP, usw.

Kunden haben uns auf verschiedene Lösungen im Netz hingewiesen, die wir an dieser Stelle weitergeben möchten. Wir weisen ausdrücklich darauf hin, dass diese Lösungen von uns nicht getestet wurden und wir dafür keine Unterstützung geben können:

http://permalink.gmane.org/gmane.org.freifunk.berlin/9527

http://www.vitavonni.de/blog/201107/2011072601-restricting-skype-via-iptables.html